Assez d'explications,

allons-y

Principe général

Anastase et Bertholdine veulent échanger des messages un peu

confidentiels par courrier électronique, mais ils soupçonnent

l'un et l'autre que leurs messages peuvent être lus par des

indiscrets (par exemple, les services informatiques des

entreprises qui transmettent leurs courriels). Ils conviennent

donc de chiffrer et de déchiffrer leurs messages en employant le

mot de passe secret "fantomas".

Comment chiffrer un message

et l'envoyer par

courriel

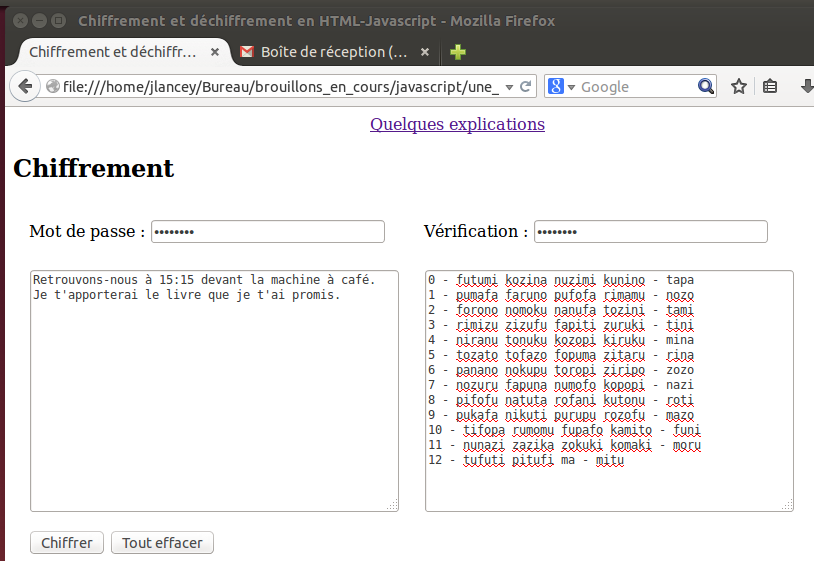

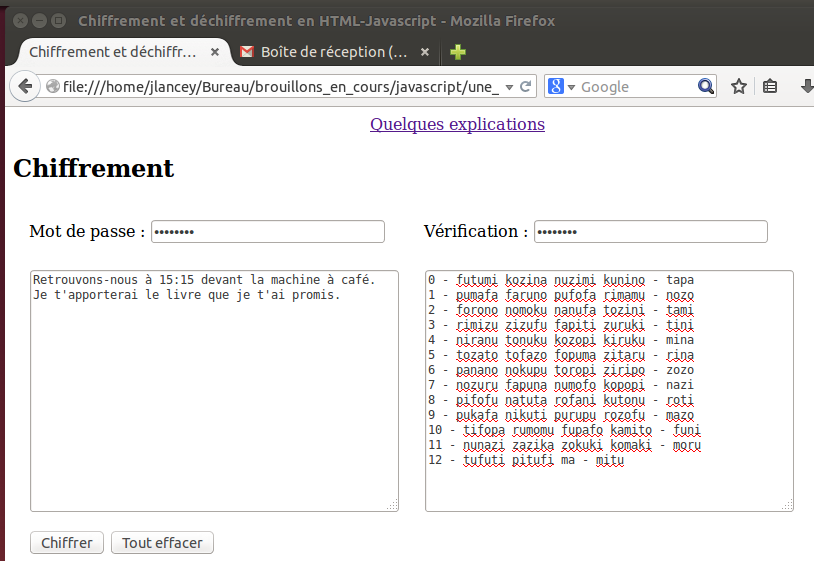

Anastase utilise donc son logiciel de navigation Internet

habituel (Firefox, par exemple) pour aller sur cette page. Tout ce qu'il va

avoir à faire va être effectué dans la partie

"Chiffrement", en haut de la page. Il y tape

soigneusement "fantomas" deux fois, dans la case

"Mot de passe" et dans la case

"Vérification". Puis il tape son message dans la zone

de saisie à gauche.

Cela fait, Anastase clique sur le bouton "Chiffrer".

Presque aussitôt, un texte incompréhensible, plein de mots en

pseudo-japonais du type "futumi kozina", apparaît dans

la zone de droite.

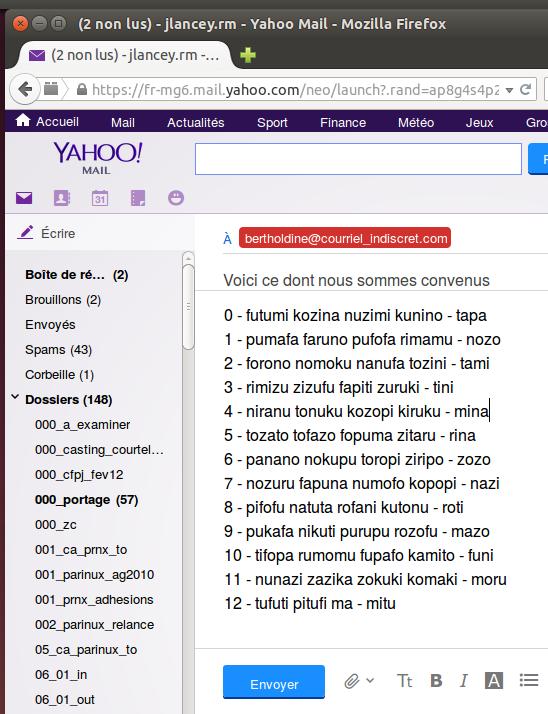

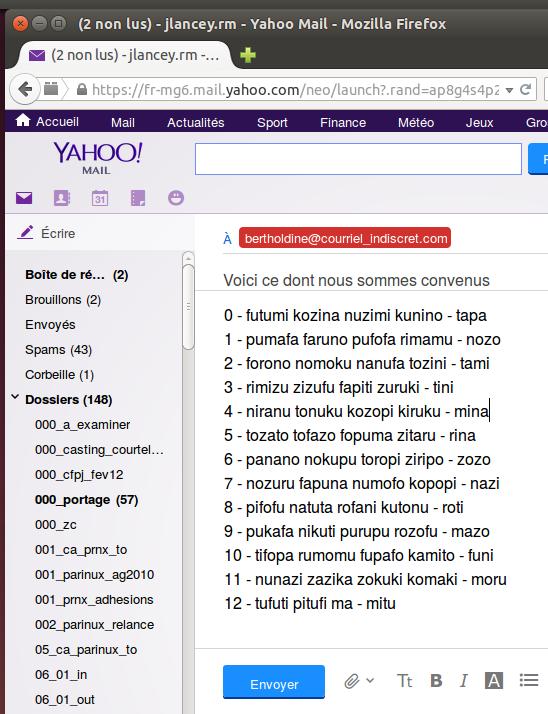

Anastase n'a plus qu'à sélectionner tout ce texte

incompréhensible (avec la plupart des logiciels de navigation,

il suffit de cliquer dans la zone de droite, puis de taper

"Ctrl-A" ou "Pomme-A"), puis à

le copier-coller dans un courrier électronique banal qu'il

adresse à Bertholdine comme il le fait ordinairement avec un

message non chiffré.

Comment déchiffrer un message

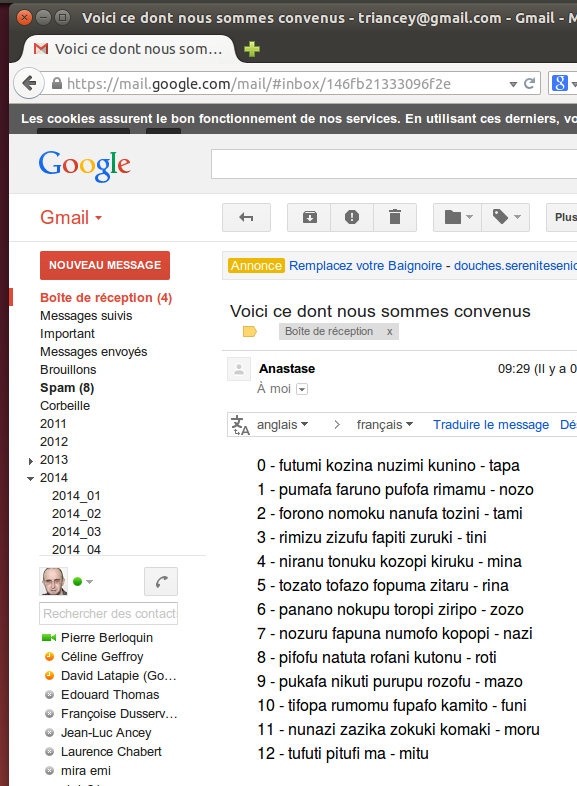

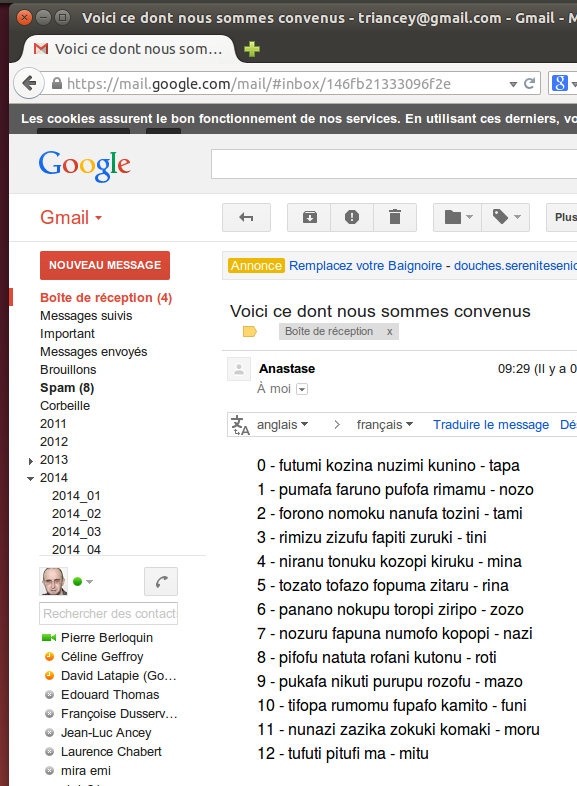

Bertholdine reçoit le message chiffré comme un courrier

électronique banal. Elle sélectionne alors le texte chiffré

(et rien d'autre, attention) et le copie comme elle le ferait

avec n'importe quel texte (en général, cela se fait avec

"Ctrl-C" ou "Pomme-C"), pour le

coller ensuite ailleurs.

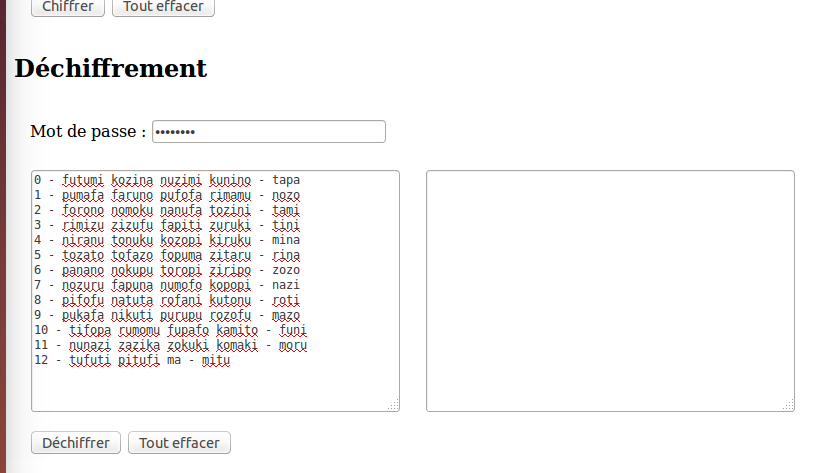

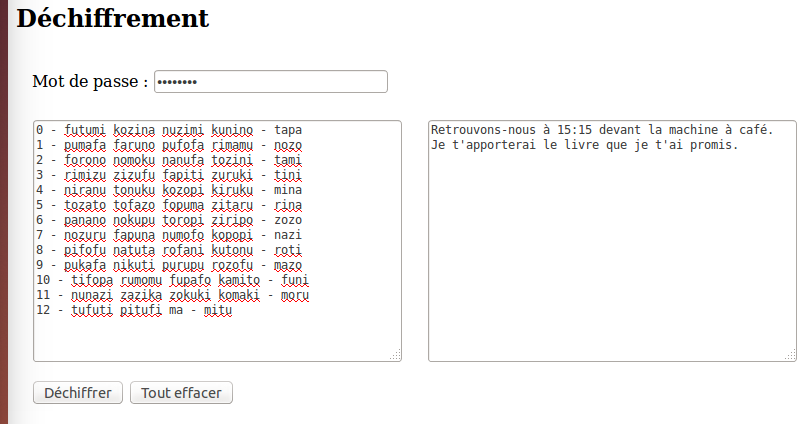

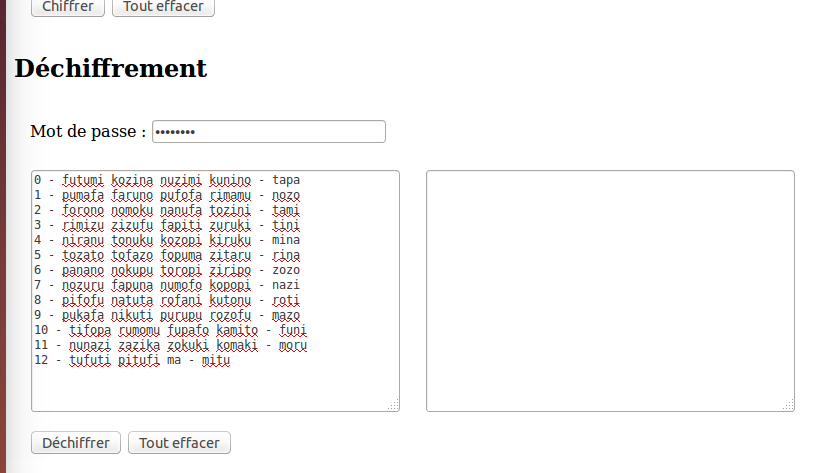

Bertholdine utilise maintenant elle aussi son logiciel de

navigation Internet habituel pour aller sur la page web déjà employée

par Anastase. Tout ce qu'elle va avoir à faire va être

effectué dans la partie "Déchiffrement", en bas de

la page. Elle y tape soigneusement le mot de passe convenu,

"fantomas", dans la case "Mot de

passe" (cette fois, il n'y a pas besoin de confirmer). Puis

elle colle le message incompréhensible

("Ctrl-V" ou "Pomme-V") dans la

zone de saisie à gauche.

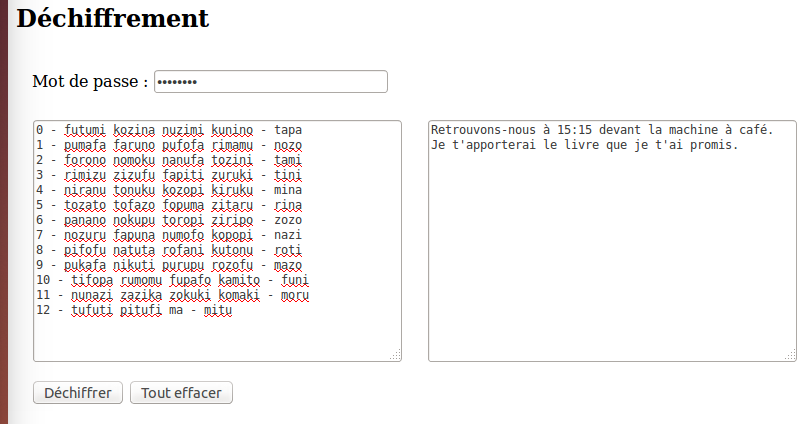

Bertholdine n'a plus qu'à cliquer sur le bouton

"Déchiffrer", et le message désormais

compréhensible apparaît dans la zone de droite. Ce n'est pas

plus malin que ça !

Assez d'explications,

allons-y

Encore quelques remarques

Il convient de remarquer qu'à aucun moment le message non

chiffré n'est transmis sur Internet, pas plus que le mot de

passe, bien que la page qui

enclenche le traitement soit elle-même diffusée sur le

web : en effet, les opérations de chiffrement et de

déchiffrement sont effectuées localement sur les ordinateurs

d'Anastase et de Bertholdine -- ce que des informaticiens

pourront facilement vérifier en analysant le code Javascript qui

effectue le traitement. Au reste, rien ne vous empêche de

recopier cette page HTML sur votre propre machine, ni même de

débrancher votre connexion réseau pendant les opérations de

chiffrement et déchiffrement pour vous assurer que ça marche

quand même.

Cette technique est assez efficace pour transmettre des

messages semi-confidentiels en se prémunissant quand même

contre de simples indiscrets n'ayant pas de compétences

particulières en cryptographie-cryptanalyse. Elle ne

prétend cependant pas atteindre le même niveau de sécurité que

des outils professionnels du type PGP - GNU Privacy Guard, qui

restent très nettement préférables si l'on veut vraiment échapper

à des espions professionnels, et notamment aux

grandes oreilles de la NSA.

Pour les curieux, mentionnons que la technique de chiffrement

employée est à base d'automates cellulaires et

garantit tout de même un assez haut niveau

d'indéchiffrabilité : si les mots de passe sont changés

fréquemment, la cryptanalyse est ardue voire insurmontable. A défaut

de neutraliser complètement les

indiscrétions de la NSA et de Google, ça peut déjà considérablement

leur casser les pieds (et, inutile de le nier, c'est le but de la

manoeuvre).

Le programmeur à l'origine de ce projet, Jean-Luc Ancey

(moi), est un militant français du logiciel libre. Le code

informatique employé est mis à disposition de... qui en veut,

officiellement selon les termes de la licence GNU GPL parce que

ça fait sérieux, mais l'état d'esprit de l'auteur est plutôt

celui de la licence WTFPL : allez-y, les gars, faites-en

absolument tout ce que vous voulez, non seulement c'est permis de

me plagier mais rien ne me ferait plus plaisir.

Et vive Edward Snowden !

Assez d'explications,

allons-y

|